всего отмечено более 150 усовершенствований):

В состав дистрибутива интегрирован пакет OpenJDK, полностью open source реализация языка Javа SE 6 не содержащая закрытых бинарных составляющих. Ранее OpenJDK был интегрирован в дистрибутив Fedora 8.

Год выпуска: 2009

Версия: 5.3

Разработчик: RedHat Inc.

Платформа: i386

Язык интерфейса: английский

Виртуализация:

• Поддержка x86_64 гипервизором до 126 CPU и 1Тб ОЗУ, произведена оптимизация для выполнения большого числа гостевых окружений на одном сервере;

• Возможность использования более 16 дисков для одного гостевого окружения;

• Добавлены Virtio драйверы для использования Red Hat Enterprise Linux 5 в роли гостевой ОС, под управлением гипервизора KVM;

• Поддержка механизма Intel EPT (Extended Page Table) для повышения производительности в режиме полной виртуализации;

• Поддержка работы из коробки с более чем четырьмя сетевыми картами;

• Добавлена поддержка Intel VT-i2 для ia64 CPU;

• Ротация логов Xen;

• Хранилище Xenstore перенесено в tmpfs;

• В поставку включены паравиртуализационные драйверы для ядер Red Hat Enterprise Linux 5 работающих в роли гостевых систем в режиме полной виртуализации. В установке пакета xenpv-kmod более нет необходимости;

Кластеры:

• Поддержка зеркалирования кластеров;

• Поддержка файловой системы GFS2 (ранее GFS2 была помечена как Technology Preview).

• В агенты DRAC, Blade Center, iLO и Egenera добавлена поддержка SSH;

• В WTI агенте реализована поддержка контроллеров управления питанием WTI RSM8R4 и WTI MPC-8H

Десктоп:

• GUI интерфейс для настройки сети NetworkManager 0.7, в котором добавлены средства для настройки работы в 3G сетях, расширены возможности по конфигурированию PPP и PPPOE соединений. Возможность графической настройки adhoc режима работы беспроводной карты для прямого соединения двух компьютеров. • Возможность одновременной активации нескольких соединений. Возможность активации сетевого соединения до входа пользователя в систему.

• Обновлены версии драйверов для графических карт, обеспечена поддержка карт ATI r400/r500.

• Системные сервисы и утилиты:

• Поддержка Kerberos в сервере печати cups;

• Обновлены программы в пакетах ksh, lm-sensors, lftp, net-snmp, openIPMI, openldap, openmotif, python-urlgrabber, rpm, tog-pegasus, vnc, yum, yum-utils;

• SystemTap (аналог DTrace для Linux): добавлена начальная поддержка трассировки приложений на уровне пользователя (utrace), реализована возможность удаленной компиляции SystemTap сценариев, добавлено руководство пользователя, произведены оптимизации.

• Отладчик GDB обновлен до версии 6.8;

Шифрование и безопасность:

• Поддержка шифрования корня системы и раздела подкачки в инсталляторе;

• Возможность перехода в Hibernate режим (временное засыпание со сбросом дампа памяти на диск) при наличии шифрованных дисковых разделов;

• В SELinux добавлена поддержка нового NetworkManager и средств аудита;

• Улучшены возможности аудита и журналирования событий (добавлена поддержка аудита TTY ввода и сохранения логов системы аудита на другую машину, через нешифровный канал связи);

• Пакет Samba обновлен до версии 3.0.32, в которой появилась поддержка Windows Vista и Windows 2008;

• В пакет с Linux ядром, основанный на версии 2.6.18, перенесены многие новые возможности из последних релизов 2.6.x, например, в dm-raid появилась поддержка RAID 4/5/10, добавлен AMD IOMMU драйвер, в реализации CIFS/SMB появилась поддержка DFS, обновлен код Autofs4

Поддержка нового оборудования:

• Добавлены новые драйверы: ath5k, hp-ilo, inet_lro, neic, niu, r8169, t2x00, rtl818x, uvcvideo, virtio

• Обновлены драйверы: 3w-9xxx, 3w-xxxx, aacraid, aic94xx, alsa, arcmsr, bcm43xx, bnx2, bnx2x, cciss, chelsio, cpufreq, cxgb3, e1000, e1000e, fusion, hpiolo, ibmvscsi, igb, ieee80211, ipw2x00, iwlwifi, ixgbe, lpfc, mac80211, megaraid_sas, mptscsi, myri10ge, netxen-nic, OpenIB, powernow_k8, qla2xxx, qla24xx, qla84xx, sata, sata_svw, tg3, zd1211rw

• Экспериментальные возможности для тестирования (Technology Previews):

AIGLX в X server, обновленная библиотека Mesa, композитный менеджер Compiz;

• Установка dm-multipath;

• Dogtail - ПО для автоматического тестирования GUI интерфейсов;

• Поддержка eCryptFS;

• Поддержка файловой системы ext4;

• Пакет с GCC 4.3;

• Возможность загрузки с iSCSI;

• Новый Firewire стек;

• ktune - сервис определяющий системные профайлы с определенным набором параметров тюнинга ядра;

• 32-bit PV guest на 64-bit хостовой системе AMD64/Intel 64

• Поддержка стека Trusted Computing Group (TCG) и Trousers TSS;

• Агент VMware ESX;

Размер: 2.89 Gb

Добавлено 3% на восстановление

Источник free-admin.net

Скачать

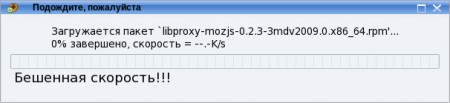

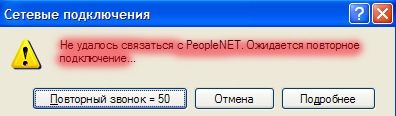

его "типа - теряет" Windows. Что удивило, так это работа модема под Mandriva Linux PP 2009. Модем вылетает, но восстанавливается соединение намного проще, запросто можно работь в много-вкладочном режиме.)

его "типа - теряет" Windows. Что удивило, так это работа модема под Mandriva Linux PP 2009. Модем вылетает, но восстанавливается соединение намного проще, запросто можно работь в много-вкладочном режиме.)

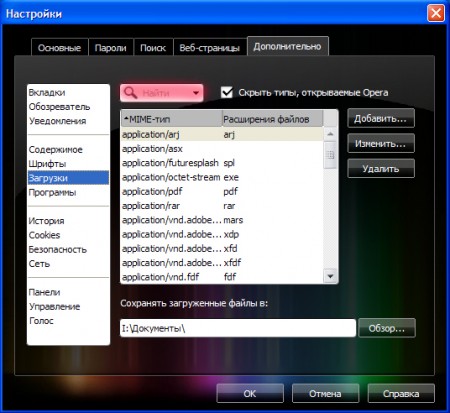

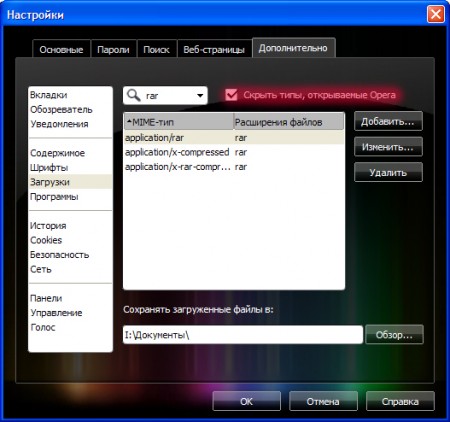

Следуя нижеуказанным списком, необходимо добавить недостающие MIME-типы. Для каждого из них в поле “Расширения файлов” необходимо поставить “rar” (без кавычек).

MIME-типы:

application/octet-stream

application/rar

application/x-compress

application/x-compressed

application/x-rar

application/x-rar-compressed

multipart/x-rar

Готово! Дерзайте.

А я, поскольку использую пока Альфа версию браузера Opera - Opera Turbo 10.0.1355 Alpha

Могу воспользоваться новой фишкой, которая добавлена в версии 10.

Следуя нижеуказанным списком, необходимо добавить недостающие MIME-типы. Для каждого из них в поле “Расширения файлов” необходимо поставить “rar” (без кавычек).

MIME-типы:

application/octet-stream

application/rar

application/x-compress

application/x-compressed

application/x-rar

application/x-rar-compressed

multipart/x-rar

Готово! Дерзайте.

А я, поскольку использую пока Альфа версию браузера Opera - Opera Turbo 10.0.1355 Alpha

Могу воспользоваться новой фишкой, которая добавлена в версии 10. помимо стандартного увеличения скорости всё же ЕЩЁ увеличить скорость загрузки, Также Инструменты->Настройки, или - ctrl+F12 -> вкладка web pages -> поставить галочку Enable Opera Turbo...

помимо стандартного увеличения скорости всё же ЕЩЁ увеличить скорость загрузки, Также Инструменты->Настройки, или - ctrl+F12 -> вкладка web pages -> поставить галочку Enable Opera Turbo...

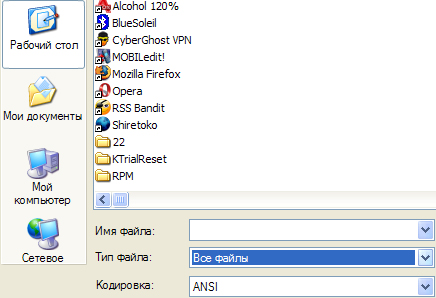

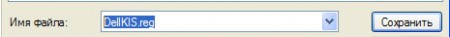

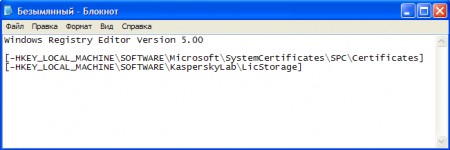

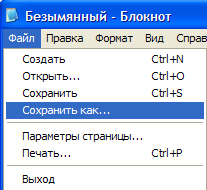

Выбираем пункт меню Сохранить как -> Затем в поле Тип фала, где стоит Текстовые документы .txt изменяем на Все файлы.

Выбираем пункт меню Сохранить как -> Затем в поле Тип фала, где стоит Текстовые документы .txt изменяем на Все файлы.