Деньги: Заманить в свою ловушку

- 24.01.11, 23:15

Деньги… Умные книги называют их финансовым инструментом, а остроумные афоризмы уточняют: обычно данный инструмент достается не тому, кто в нем нуждается, а тому, кто достоин. Господа, разве мы не достойны более тугих кошельков и набитых карманов?

Согласитесь, несмотря на то, что рубли, доллары, фунты и евро – изобретение человеческое, без магии здесь не обошлось. Иначе с чего возникли жутковатые синонимы – «желтый дьявол», «кровные»? Да и как объяснить, что один без устали гнет спину, а в кармане не густо, зато другой особых усилий не прилагает, однако купюры к нему словно липнут…

Одно слово – мистика. Но нам желтый дьявол вовсе не враг, и кровными не испугать. Поэтому давайте полюбопытствуем, как приманить денежку в изобилии. Разумных объяснений не ждите, материя больно тонкая. Просто верьте и действуйте, если самая приятная музыка для слуха – звон монет.

Намело б купюр побольше

Среди денежных народных примет особняком стоит веник. Особняком – это значит ручкой вниз, метелкой вверх. Поставьте инструмент, как предлагается, и приобретите более вместительное портмоне, говорят, должно привалить сверх всякой меры.

Психологи так объясняют финансовые потоки: перевернув веник с ног на голову, вы задаете программу – «это к деньгам». И всякий раз, натыкаясь взглядом на перевертыш, вспоминаете, что богатство неизбежно. Запрограммировав себя на приход целковых извне, вы притягиваете их, излучаете энергию успеха. Результат соответствующий.

«Месяц, месяц, ты могуч…»

Этот ритуал наверняка видели все: едва взойдет молодой месяц, ушлые граждане достают «ценные бумаги» номиналом покрупней, демонстрируют светилу и приговаривают, мол, дай таких же, но много и сразу. Вы не смейтесь и пальцем у виска не крутите. По лунному календарю отследите новолуние и приготовьте денежку к демонстрации, а себя – к просительным речам.

Все до копеечки домой

Люди знающие уверяют в действенности этого способа: в день зарплаты постарайтесь не потратить ни рубля. Потому что вся сумма должна переночевать дома: якобы от пребывания «всей кучей» в родных стенах деньги будут скромнее тратиться и не возникнет непредвиденных расходов.

Вместе и навсегда

Еще фольклор упоминал о некоем неразменном пятаке. С тех дремучих времен мало что поменялось: хотите стать зажиточным, заведите неразменную монету. Одни источники советуют назначить «пятаком» малую денежку, полученную от хорошего человека, с первой зарплаты, с удачной сделки.

Другие же предлагают в качестве пятачка носить крупную денежку, по замыслу она должна зарядиться вашей энергией и призвать кучу «друзей» с двумя-тремя нулями на конце.

Р-р-разговорчики!

Как известно, мысли материальны, поэтому благосостояние напрямую зависит от ваших дум. Думайте о деньгах исключительно доброжелательно, да что там думайте, не стесняйтесь расточать им слова нежности. Забудьте вроде бы прописные истины, что «не в деньгах счастье» и «деньги - зло».

Не вздумайте хныкать: «Я работаю день и ночь, а платят копейки», «Не жили богато, нечего и начинать», «Жили мы бедно, потом нас обокрали», «Я никогда не смогу себе этого позволить».

Зато можно, распахнув кошелек, вести дружеские беседы: «Ах, вы мои хорошие, приходите почаще и побольше! Красавцы мои!» На всякий случай постарайтесь в это время уединяться: разговоры с неодушевленными предметами, как правило, вызывают бурную реакцию у окружающих.

Техника безопасности

Деньги – те еще привереды, чуть что не так, скажут «до свидания». В частности, они терпеть не могут оторванных карманов и пуговиц на одежде. А еще считают себя водой, так и норовят утечь сквозь пальцы.

Удержать можно простым способом – держать всю сантехнику в доме исправной, ну и не транжирить, конечно. Не прощают неуважения к себе, тесный обтрепанный бумажник запросто приведет вас к сокращению доходов.

Однако когда приобретете вместительное добротное хранилище, потрудитесь расположить купюры по старшинству, от мелких к солидным. Причем «лицом» к себе, то есть в открытом бумажнике вашему взору должны предстать купюры с надписью «Билет Банка России» или портреты известных иностранных граждан, коль разжились валютой.

Кстати, финансам не по душе соседство не по теме. Всякая мелюзга, вроде справок, чеков и записок не должна перемежаться со столь уважаемой публикой, как сотенные, тысячные и прочие госзнаки. К банковским карточкам ограничение не относится.

Напоследок: гроши-пиастры могут уйти в другую семью, если одолжить соседям хлеб и соль. И откажитесь от привычки сметать рукой крошки со стола ладонью, а также свистеть в доме. Ну, нервирует это их, вам что, трудно воздержаться от свиста и смахивания крошек?

Чужого нам не нужно

Вот ведь парадокс: вроде бы призываем деньги со всех сторон, рады любым поступлениям извне, однако шальным да залетным целковым в нашем бюджете не место. Выигранные, найденные, избави бог, отнятые или добытые обманом деньги верно приведут к беде и бедности. Так что если свезло найти оброненный бумажник, постарайтесь отыскать хозяина. В случае неудачи сумму полагается раздать бедным, в случае отсутствия нуждающихся граждан – стремительно потратить на себя.

по материалам: http://huyandex.com/blog/480/98.html

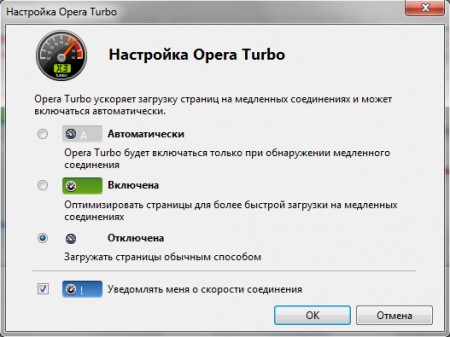

сегодня расказывали. Диспетчер задач умер

сегодня расказывали. Диспетчер задач умер . Стандартные комбинации, вроде вин+д тоже

. Стандартные комбинации, вроде вин+д тоже  , впрочем команда tasklist /v ничего подозрительного и не сообщила. НО зато explorer.exe сработала. Итак, набираем EXPLORER.EXE и имеем удовольствие наблюдать знакомый нам проводник. А далее добираемся до Мой Компьютер и запускаем точку восстановления системы месячной давности. Заходим в обычном режиме, обязательно обновляем антивирусные базы и при помощи антивируса ликвидируем жадную сволочь. Вирусописатель нынче пошел ленивый и попросту запускает интерактивный видеоролик, блокируя службы и паскудя системный регистр, так что этот метод довольно прост и эффективен.

, впрочем команда tasklist /v ничего подозрительного и не сообщила. НО зато explorer.exe сработала. Итак, набираем EXPLORER.EXE и имеем удовольствие наблюдать знакомый нам проводник. А далее добираемся до Мой Компьютер и запускаем точку восстановления системы месячной давности. Заходим в обычном режиме, обязательно обновляем антивирусные базы и при помощи антивируса ликвидируем жадную сволочь. Вирусописатель нынче пошел ленивый и попросту запускает интерактивный видеоролик, блокируя службы и паскудя системный регистр, так что этот метод довольно прост и эффективен. .

.

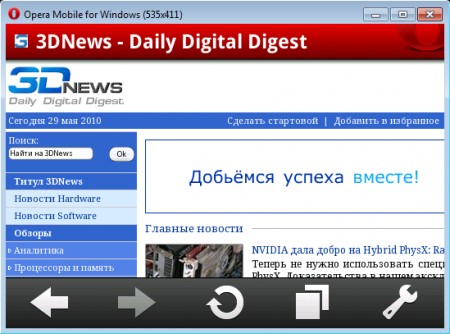

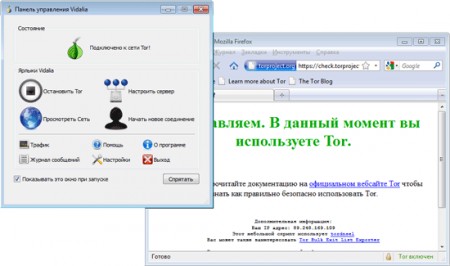

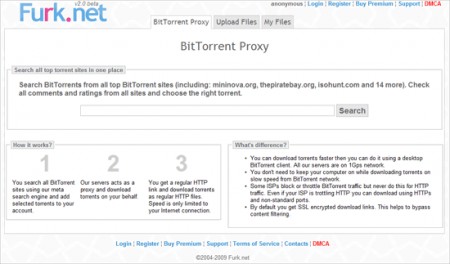

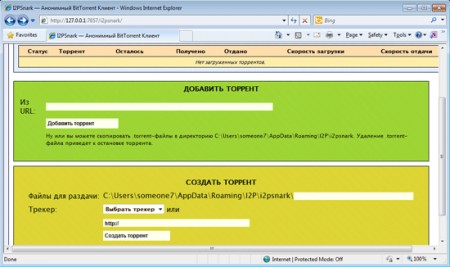

В последнее время борьба с торрент-трекерами приняла необычайно широкий

размах, и соперничество правообладателей с пользователями файлообменных

P2P-сетей перешло на совершенно иной уровень. Не успели утихнуть страсти

вокруг скандально известного проекта

В последнее время борьба с торрент-трекерами приняла необычайно широкий

размах, и соперничество правообладателей с пользователями файлообменных

P2P-сетей перешло на совершенно иной уровень. Не успели утихнуть страсти

вокруг скандально известного проекта

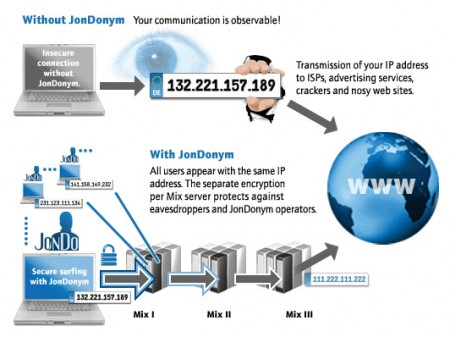

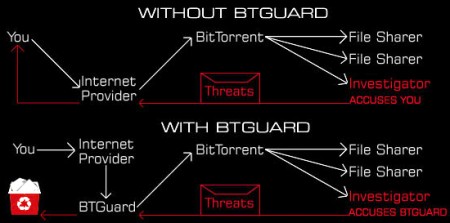

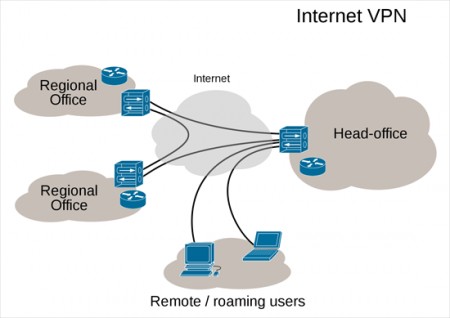

Для заметания следов и сокрытия сетевой деятельности в торрентах можно

также воспользоваться VPN-сервисами, о принципе работы которых мы не так

давно рассказывали в материале

Для заметания следов и сокрытия сетевой деятельности в торрентах можно

также воспользоваться VPN-сервисами, о принципе работы которых мы не так

давно рассказывали в материале

Наконец, шестой способ сетевой маскировки - использование

SSH-туннелирования и внешнего сервера (компьютера), к операционной

системе которого имеется администраторский доступ для настройки и

организации защищенного канала связи. Способ, подразумевающий наличие у

пользователя соответствующих знаний, а потому доступный только экспертам

в области сетевых технологий. Впрочем, последним вряд ли имеет смысл

рассказывать о методиках заметания виртуальных следов - уж кому, а

знатокам IT-отрасли они широко известны и в комментариях не нуждаются.

Обилие перечисленных приемов лишний раз доказывает тот факт, что

бороться административными способами с P2P-ресурсами, вводить запреты и

ограничения, абсолютно бессмысленно, тем более что пиратство и

пиринговые сети - отнюдь не тождественные понятия. Необходимо в

глобальном масштабе выработать новые подходы к защите авторских прав,

разработать альтернативные механизмы вознаграждения правообладателей,

сформировать систему контроля и саморегулирования в области

распространения защищенной копирайтом информации в интернете и уладить

массу других юридических тонкостей, реализация которых позволит

пользователям торрентов и защитникам авторских прав прийти к компромиссу

и начать сотрудничать. Потенциал torrent-площадок огромен. Жаль, что не

все медиакомпании, занимающиеся дистрибуцией сетевого контента, это

понимают, и предпочитают вместо разработки механизмов кооперации

отсиживаться по разные стороны баррикад с потребителями.

По материалам 3dnews.ru

Наконец, шестой способ сетевой маскировки - использование

SSH-туннелирования и внешнего сервера (компьютера), к операционной

системе которого имеется администраторский доступ для настройки и

организации защищенного канала связи. Способ, подразумевающий наличие у

пользователя соответствующих знаний, а потому доступный только экспертам

в области сетевых технологий. Впрочем, последним вряд ли имеет смысл

рассказывать о методиках заметания виртуальных следов - уж кому, а

знатокам IT-отрасли они широко известны и в комментариях не нуждаются.

Обилие перечисленных приемов лишний раз доказывает тот факт, что

бороться административными способами с P2P-ресурсами, вводить запреты и

ограничения, абсолютно бессмысленно, тем более что пиратство и

пиринговые сети - отнюдь не тождественные понятия. Необходимо в

глобальном масштабе выработать новые подходы к защите авторских прав,

разработать альтернативные механизмы вознаграждения правообладателей,

сформировать систему контроля и саморегулирования в области

распространения защищенной копирайтом информации в интернете и уладить

массу других юридических тонкостей, реализация которых позволит

пользователям торрентов и защитникам авторских прав прийти к компромиссу

и начать сотрудничать. Потенциал torrent-площадок огромен. Жаль, что не

все медиакомпании, занимающиеся дистрибуцией сетевого контента, это

понимают, и предпочитают вместо разработки механизмов кооперации

отсиживаться по разные стороны баррикад с потребителями.

По материалам 3dnews.ru