Новогодний подарок от Comodo Dragon (final)

- 30.12.10, 21:49

Новый виток технологического развития IP сетей определил новые требования к организации защиты информации. Просматривая планы выпуска продуктов передовых компаний в области сетевых технологий и защиты информации, становится очевидным, что они определили для себя новый рубеж. Ставший обычным подход на основе адресации (пара адрес:порт) не обеспечивает управляемость сетью должным образом. WEB 2.0 предложил пользователям Интернет множество приложений, работающих на классических веб-серверах. Уже давно обычные сайты начали перерастать в порталы, на которых можно не только получать информацию, но и активно участвовать в жизни сайта, используя различные приложения. Пример таких приложений – это видео плееры, радио станции, игры, биржи, аукционы и множество других. Они все так же используют один порт и протокол передачи данных, что позволяет легко получить доступ к ним любым пользователям. С использованием одной пары адрес:порт таких порталов может быть гораздо более одного. Пришло новое время управления на основе идентификации приложений и протоколов.

Отслеживая решения и выбирая самые интересные для тестирования, я давно понял, что лидеры отрасли информационной безопасности уже разработали целый ряд решений, использующий новый подход. Использование этого метода определило класс устройств как межсетевые экраны нового поколения.

Если вы определяете доступ к конкретному приложению для пользователя, то любые другие действия, как то вредоносный код или эксплоит, не подпадут под описание нормального поведения программы в межсетевом экране и будут отброшены. Как следствие, пользователю или серверу использующим межсетевые экраны нового поколения нанести вред намного сложнее, чем используя классическую модель безопасности.

Оттестировав различные фаерволы нового поколения в лаборатории Брейнкипер, я пришел к выводу, что устройства от фирмы Palo Alto Networks наиболее адекватны. Результаты и методику тестирования я опишу в блог если будет к этому интерес читателей.

Palo Alto Networks производит межсетевые экраны нового поколения, которые обеспечивают визуализацию трафика на основе пользователей, QoS политик, контроля приложений и контента. Эти брандмауэры точно идентифицируют приложения - независимо от порта, протокола, тактики сокрытия или SSL шифрования и обеспечивают сканирование содержимого, для предотвращения угроз и утечек данных на скорости 10 Гбит/с.

Межсетевые экраны нового поколения Palo Alto это специализированные многопроцессорные устройства, которые выполняют одновременное сканирование трафика на все современные угрозы с распознаванием приложений и пользователей на скоростях до 10 Гбит/с. Идентификация приложения происходит вне зависимости от порта, а идентификация пользователей – вне зависимости от IP адреса. Кроме того, устройства Palo Alto могут инспектировать содержимое SSL туннелей, выполняя их дешифрование. Все перечисленные меры обеспечивают беспрецедентный уровень защиты от сетевых угроз и от утечки конфиденциальной информации.

Межсетевые экраны нового поколения Palo Alto это специализированные многопроцессорные устройства, которые выполняют одновременное сканирование трафика на все современные угрозы с распознаванием приложений и пользователей на скоростях до 10 Гбит/с. Идентификация приложения происходит вне зависимости от порта, а идентификация пользователей – вне зависимости от IP адреса. Кроме того, устройства Palo Alto могут инспектировать содержимое SSL туннелей, выполняя их дешифрование. Все перечисленные меры обеспечивают беспрецедентный уровень защиты от сетевых угроз и от утечки конфиденциальной информации.

Мы провели ряд пилотных проектов по внедрению фаерволов Palo Alto на территории Украины в лидирующих фирмах в различных отраслях. В следующем году многие из наших клиентов значительно повысят уровень безопасности своих сетей, внедряя новые подходы к управлению информационной безопасности на основе пользователей и используемых ими приложений.

У Вас какой межсетевой экран используется?

В последнее время борьба с торрент-трекерами приняла необычайно широкий

размах, и соперничество правообладателей с пользователями файлообменных

P2P-сетей перешло на совершенно иной уровень. Не успели утихнуть страсти

вокруг скандально известного проекта The

Pirate Bay, как тучи правосудия сгустились над отечественными

любителями свежего цифрового контента. Сначала под прицел

правоохранительных органов попал популярный в Рунете ресурс Torrents.ru, затем - крупнейший

файлообменник iFolder.Ru, а совсем

недавно в рамках уголовного дела, возбужденного против создателей

сервиса Interfilm.ru, были проведены обыски у 20 "наиболее

активных" пользователей сайта. В ходе проверок на жестких дисках

персональных компьютеров было обнаружено "значительное количество

контрафактных копий кинофильмов", и сейчас рассматривается вопрос о

привлечении этих пользователей к ответственности. Судя по серьезным

намерениям сторонников копирайта, то ли еще будет.

Пока же почитателям торрентов приходится действовать по принципу

"спасение утопающих - дело рук самих утопающих" и искать способы

сокрытия сетевой деятельности. О том, как сохранить инкогнито при работе

в torrent-сетях, и пойдет речь в данной заметке.

В последнее время борьба с торрент-трекерами приняла необычайно широкий

размах, и соперничество правообладателей с пользователями файлообменных

P2P-сетей перешло на совершенно иной уровень. Не успели утихнуть страсти

вокруг скандально известного проекта The

Pirate Bay, как тучи правосудия сгустились над отечественными

любителями свежего цифрового контента. Сначала под прицел

правоохранительных органов попал популярный в Рунете ресурс Torrents.ru, затем - крупнейший

файлообменник iFolder.Ru, а совсем

недавно в рамках уголовного дела, возбужденного против создателей

сервиса Interfilm.ru, были проведены обыски у 20 "наиболее

активных" пользователей сайта. В ходе проверок на жестких дисках

персональных компьютеров было обнаружено "значительное количество

контрафактных копий кинофильмов", и сейчас рассматривается вопрос о

привлечении этих пользователей к ответственности. Судя по серьезным

намерениям сторонников копирайта, то ли еще будет.

Пока же почитателям торрентов приходится действовать по принципу

"спасение утопающих - дело рук самих утопающих" и искать способы

сокрытия сетевой деятельности. О том, как сохранить инкогнито при работе

в torrent-сетях, и пойдет речь в данной заметке.

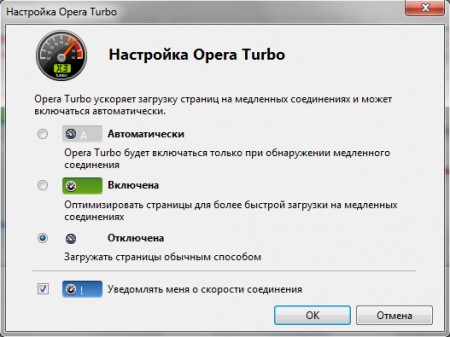

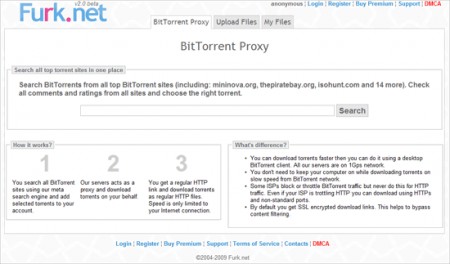

Остаться незамеченным в торрентах можно различными способами. Если рассматривать самые простые, то первым делом стоит упомянуть сервис Furk.net, выполняющий роль онлайнового BitTorrent-клиента, скачивающего данные из файлообменных сетей через посреднический прокси-сервер и обеспечивающий тем самым анонимность при работе с последними. Для работы с Furk.net достаточно открыть браузер, зарегистрироваться на сайте, указать месторасположение файла и щелкнуть по клавише Add Torrent. После этого веб-система самостоятельно загрузит данные и по завершении копирования вышлет по электронной почте пользователю ссылку для их скачивания посредством HTTP-протокола. Все предельно просто. Единственное, что может оттолкнуть законопослушных и чтущих копирайт любителей торрентов - коммерческая составляющая сервиса, предполагающая оплату за пользование Furk.net. Расценки варьируются от 7 евро в месяц до 55 евро в год. Оплатить услуги можно посредством платежной системы PayPal либо при помощи банковских карт MasterCard, Visa и др.

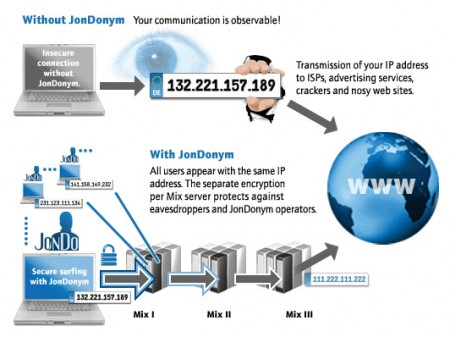

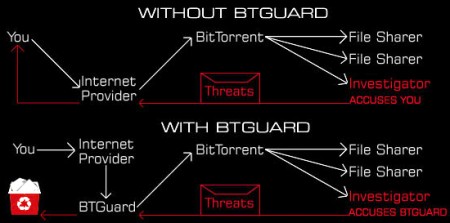

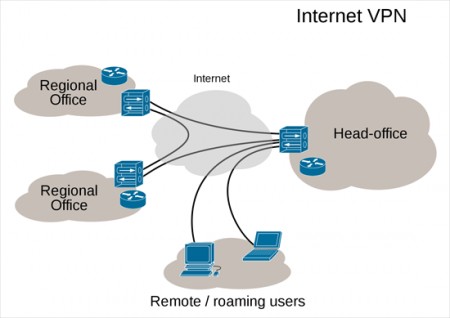

Для заметания следов и сокрытия сетевой деятельности в торрентах можно

также воспользоваться VPN-сервисами, о принципе работы которых мы не так

давно рассказывали в материале "Сетевой

камуфляж: семь способов сохранить инкогнито в интернете". Данные,

передаваемые посредством виртуальных частных сетей, шифруются и

аутентифицируются, что исключает их несанкционированный перехват. Все

это вкупе с использованием сторонних серверов, скрывающих реальный

IP-адрес, обеспечивает анонимность при работе с торрент-трекерами.

Услуги VPN-служб в подавляющем большинстве случаев платные и при

подписке на них следует обращать внимание на объем включенного в тот или

иной тариф трафика. В аппетите торрент-клиентам не откажешь, поэтому

невнимательность может обойтись очень дорого.

Для заметания следов и сокрытия сетевой деятельности в торрентах можно

также воспользоваться VPN-сервисами, о принципе работы которых мы не так

давно рассказывали в материале "Сетевой

камуфляж: семь способов сохранить инкогнито в интернете". Данные,

передаваемые посредством виртуальных частных сетей, шифруются и

аутентифицируются, что исключает их несанкционированный перехват. Все

это вкупе с использованием сторонних серверов, скрывающих реальный

IP-адрес, обеспечивает анонимность при работе с торрент-трекерами.

Услуги VPN-служб в подавляющем большинстве случаев платные и при

подписке на них следует обращать внимание на объем включенного в тот или

иной тариф трафика. В аппетите торрент-клиентам не откажешь, поэтому

невнимательность может обойтись очень дорого.

Схема работы VPN-сетей (источник)

Если желания тратить деньги нет, то с задачей анонимизации torrent-подключений может справиться сеть Tor. С ее помощью все запросы и данные передаются в зашифрованном виде через цепочку посредников, которые ничего не знают об источнике и содержании запроса, обеспечивая приватность передаваемой по интернету информации в любой точке маршрута. Для подключения к Tor необходимо установить на компьютер клиентскую программу с локальным прокси-сервером и откорректировать соответствующим образом настройки установленного на компьютере BitTorrent-приложения. В силу внушительного трафика, генерируемого P2P-клиентами, кураторы проекта рекомендуют воздерживаться от использования Tor для файлообменных ресурсов и не нагружать лишний раз сеть. Это во-первых. Во-вторых, из-за невозможности прямого соединения все подключения в торрент-клиенте будут носить статус LowID, и, как следствие, обмен данными может затянуться на неопределенное время.

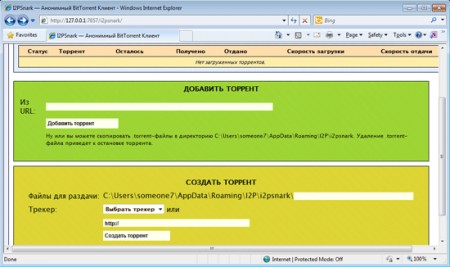

Еще один бюджетный (читай - бесплатный) вариант ограждения своей privacy в интернете - использование анонимной распределенной сети I2P Invisible Internet Project, обеспечивающей прокладку защищенных туннелей к любым TCP-службам, в доступе к которым может возникнуть необходимость. При обмене данными по I2P выполняется их многоуровневое шифрование, а также криптографическая аутентификация конечных узлов. Чтобы воспользоваться всеми преимуществами анонимной инфраструктуры, необходимо установить на своем компьютере программу-маршрутизатор, которая будет расшифровывать/зашифровывать весь трафик и перенаправлять его через цепочку посредников. Внутри сети I2P работают собственный каталог сайтов, электронные библиотеки, система обмена мгновенными сообщениями, а также торрент-трекеры, в числе которых значится популярный портал The Pirate Bay. Для скачивания файлов можно воспользоваться входящим в состав клиентсткого ПО веб-приложением I2Psnark либо torrent-качалкой, поддерживающей работу с сетью I2P, например, Vuze. I2P-клиент русифицирован, написан на языке Java и может работать на широком спектре платформ, таких как Windows, Linux, Mac OS X, Solaris и т.п.

Наконец, шестой способ сетевой маскировки - использование

SSH-туннелирования и внешнего сервера (компьютера), к операционной

системе которого имеется администраторский доступ для настройки и

организации защищенного канала связи. Способ, подразумевающий наличие у

пользователя соответствующих знаний, а потому доступный только экспертам

в области сетевых технологий. Впрочем, последним вряд ли имеет смысл

рассказывать о методиках заметания виртуальных следов - уж кому, а

знатокам IT-отрасли они широко известны и в комментариях не нуждаются.

Обилие перечисленных приемов лишний раз доказывает тот факт, что

бороться административными способами с P2P-ресурсами, вводить запреты и

ограничения, абсолютно бессмысленно, тем более что пиратство и

пиринговые сети - отнюдь не тождественные понятия. Необходимо в

глобальном масштабе выработать новые подходы к защите авторских прав,

разработать альтернативные механизмы вознаграждения правообладателей,

сформировать систему контроля и саморегулирования в области

распространения защищенной копирайтом информации в интернете и уладить

массу других юридических тонкостей, реализация которых позволит

пользователям торрентов и защитникам авторских прав прийти к компромиссу

и начать сотрудничать. Потенциал torrent-площадок огромен. Жаль, что не

все медиакомпании, занимающиеся дистрибуцией сетевого контента, это

понимают, и предпочитают вместо разработки механизмов кооперации

отсиживаться по разные стороны баррикад с потребителями.

По материалам 3dnews.ru

Наконец, шестой способ сетевой маскировки - использование

SSH-туннелирования и внешнего сервера (компьютера), к операционной

системе которого имеется администраторский доступ для настройки и

организации защищенного канала связи. Способ, подразумевающий наличие у

пользователя соответствующих знаний, а потому доступный только экспертам

в области сетевых технологий. Впрочем, последним вряд ли имеет смысл

рассказывать о методиках заметания виртуальных следов - уж кому, а

знатокам IT-отрасли они широко известны и в комментариях не нуждаются.

Обилие перечисленных приемов лишний раз доказывает тот факт, что

бороться административными способами с P2P-ресурсами, вводить запреты и

ограничения, абсолютно бессмысленно, тем более что пиратство и

пиринговые сети - отнюдь не тождественные понятия. Необходимо в

глобальном масштабе выработать новые подходы к защите авторских прав,

разработать альтернативные механизмы вознаграждения правообладателей,

сформировать систему контроля и саморегулирования в области

распространения защищенной копирайтом информации в интернете и уладить

массу других юридических тонкостей, реализация которых позволит

пользователям торрентов и защитникам авторских прав прийти к компромиссу

и начать сотрудничать. Потенциал torrent-площадок огромен. Жаль, что не

все медиакомпании, занимающиеся дистрибуцией сетевого контента, это

понимают, и предпочитают вместо разработки механизмов кооперации

отсиживаться по разные стороны баррикад с потребителями.

По материалам 3dnews.ru